Explorez trois outils gratuits pour vous protéger contre de lourdes pertes en cryptomonnaie

Se protéger contre les pertes en cryptomonnaie ! Dans l’univers des cryptomonnaies, la préservation de la sécurité de ses investissements revêt une importance cruciale. Face aux risques d’escroqueries et d’attaques de hackers, il est souvent difficile de déterminer les moyens permettant d’assurer l’intégrité de ses actifs numériques au sein d’un portefeuille. Heureusement, plusieurs solutions sont à disposition pour maintenir un contrôle absolu sur ses fonds. Examinons les différentes méthodes visant à contrer le vol de cryptomonnaies grâce à la technique de la « révocation« .

Protéger ses cryptomonnaies grâce à la technique de « révocation » d’un portefeuille

Wormhole, Euler Finance, Ronin Network… Ces protocoles partagent la triste expérience d’avoir été victimes d’une importante cyberattaque, causant des pertes de plusieurs millions de dollars à leurs utilisateurs. Pour prévenir tout risque de vol de cryptomonnaies stockées dans son portefeuille, l’une des méthodes les plus répandues est la révocation. Pour saisir le fonctionnement de cette technique, il est nécessaire de comprendre le principe du Web3.

Lorsque vous effectuez des transactions avec vos cryptomonnaies sur un protocole, vous devez accorder des autorisations associées à votre portefeuille pour utiliser l’application en question. Cette autorisation, souvent réalisée en un simple clic, prend la forme d’une signature numérique qui octroie des droits d’accès aux fonds de votre portefeuille.

Pour sécuriser ses cryptomonnaies, on peut recourir à la méthode de « révocation » d’un portefeuille. Des plateformes telles que Wormhole, Euler Finance ou Ronin Network ont malheureusement été victimes de cyberattaques majeures, engendrant des pertes de plusieurs millions de dollars pour leurs utilisateurs. Afin d’éviter tout risque de vol de cryptomonnaies stockées dans son portefeuille, la révocation figure parmi les solutions les plus populaires.

Pour comprendre le fonctionnement de cette technique, il est essentiel de saisir le concept du Web3. Lorsque vous effectuez des transactions avec vos cryptomonnaies sur une plateforme, vous devez accorder des autorisations liées à votre portefeuille pour utiliser l’application en question. Cette autorisation, fréquemment obtenue en un simple clic, se matérialise par une signature numérique octroyant des droits d’accès aux fonds de votre portefeuille.

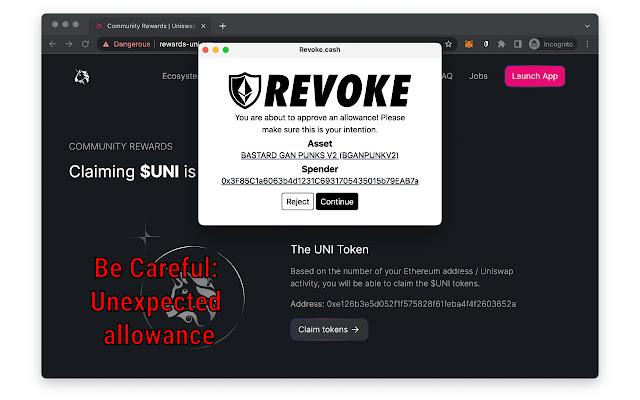

Revoke.cash : l’outil le plus populaire du Web3

Parmi les multiples solutions disponibles pour révoquer des autorisations, Revoke.cash se démarque comme étant la plus renommée. En connectant votre portefeuille à cette plateforme, vous accédez à diverses informations telles que le nombre d’autorisations associées, les applications les détenant, ainsi que les droits qu’elles possèdent sur vos fonds.

Souvent, ces autorisations permettent aux protocoles de surveiller vos transactions et même d’effectuer des transactions en votre nom, ce qui est nécessaire pour des opérations telles que des échanges, du staking ou l’achat de NFT avec des cryptomonnaies.

Il est à noter que Revoke.cash est compatible avec plus de 50 blockchains, incluant les réseaux compatibles avec EVM tels que BNB Chain, Polygon, Avalanche et Moonbeam. De plus, pour révoquer ces autorisations, il est nécessaire de payer les frais de réseau, comme pour toute transaction sur le Web3.

En parallèle de cette plateforme, deux autres solutions vont encore plus loin pour offrir une expérience utilisateur moderne. Celles-ci combinent simplicité et facilité d’utilisation en intégrant directement la révocation des autorisations dans des portefeuilles :